Windows Server lassen sich über die DCOM-Schnittstellen miteinander vernetzen. Diese Schnittstellen sind mit einem komplizierten Sicherheitssystem geschützt. Für viele Anwender ist diese Sicherheitsbarriere zu kompliziert, weshalb sie häufig auf das Microsoft Sicherheitskonzept verzichten. Diesen Verzicht wird Microsoft nun unterbinden und setzt die eigenen Sicherheitssysteme als Pflicht für die Anwendung fest. Dieses Verschärfen der Sicherheitsvorkehrungen wird DCOM Hardening genannt. Was Sie zum Thema wissen müssen und worauf Sie auf jeden Fall vor dem 14. März 2023 achten sollten, erfahren Sie in unserem Beitrag.

Was ist DCOM?

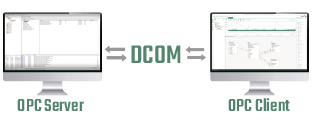

DCOM steht für Distributed Component Object Model und steht für die Schnittstellen in der unternehmensinternen Kommunikation. Mit Hilfe von DCOM können Server und Client im eigenen unternehmensinternen Netzwerk kommunizieren. Dabei stellt DCOM eine Schnittstelle für Software bereit und sorgt somit für eine Verbindung unterschiedlicher Komponenten untereinander. DCOM greift dabei auf das Sicherheitsprotokoll TCP zurück.

DCOM in der Praxis

In der Praxis findet die Verschlüsselung und das Sicherheitskonzept rund um DCOM keine häufige Anwendung. Da das Sicherheitsprinzip von DCOM kompliziert, umständlich und somit schwer umsetzbar ist, verzichten einige Unternehmen darauf. In den Einstellungen von DCOM können Änderungen so vorgenommen werden, dass die Sicherheitsbarriere umgangen wird. Um die interne Kommunikation trotzdem abzusichern, setzen diese Unternehmen dann auf eine Verschlüsselung für externe Zugriffe und versuchen so, ihre Systemlandschaft vor unbefugten Zugriffen zu schützen.

DCOM Hardening

Da viele Unternehmen das Sicherheitskonzept DCOM von Microsoft umgehen, plant der Konzern nun dies technisch zu verhindern. Mit dem bevorstehenden Update am 14. März 2023 führt Microsoft das DCOM Hardening ein. Ab diesem Update verbietet Microsoft das Abschalten und Umgehen des DCOM-Sicherheitskonzeptes und verpflichtet Nutzer somit, die Sicherheitskriterien zu erfüllen.

Nutzer, die sich nicht um eine Anpassung ihrer DCOM Einstellungen kümmern, bevor das Update im März installiert wird, stehen dann vor einem Verbindungsproblem. Nach dem Update werden Verbindungen, die nicht die DCOM Sicherheitsvorkehrungen erfüllen, blockiert. Somit fällt die interne Kommunikation sofort aus.

Wir empfehlen daher unbedingt, die Kommunikation auf OPC UA umzustellen oder die Sicherheitsvorkehrungen von Microsoft zu erfüllen, um OPC DA (Classic) weiterhin zu nutzen.

Welche Kunden sind betroffen?

Von DCOM Hardening sind vor allem Kunden betroffen, die OPC DA (Classic) auf einem Windows Server einsetzen. OPC DA (Classic) nutzt die Microsoft Technologien COM und DCOM und ist somit nach dem Windows Update nicht mehr nutzbar. Viele OPC Server laufen auch bis heute noch mit OPC DA (Classic).

Welche Alternativen gibt es?

DCOM

Eine Möglichkeit, um Ihre interne Unternehmenskommunikation weiterhin zu gewährleisten, ist das Erfüllen der Sicherheitsvorkehrungen von Microsoft. Wir empfehlen allerdings, dass Sie sich rechtzeitig um die Bedingungen von Microsoft kümmern, damit Ihre Kommunikation nach dem Update am 14. März nicht ausfällt.

OPC UA

Eine Alternative zu DCOM ist OPC UA (OPC Unified Architecture). Der Nachfolger des OPC Standards OPC DA bietet mit seiner Plattformunabhängigkeit und Interoperabilität eine funktionsfähige Alternative zu OPC Classic und DCOM.

OPC UA wurde „firewall-friendly“ entwickelt und kann somit über Standard-Netzwerktechniken kontrolliert und verwaltet werden. Mehrere Sicherheitsprotokolle und ein Zertifikatsaustausch mit jedem OPC Client sorgen für eine sichere Kommunikation und gewährleisten einen reibungslosen Datentransfer.

Tunneling

Um die Kommunikation über die DCOM Technologie abzulösen, haben einige Softwarehersteller das Tunneling erschaffen. Beim Tunneling werden Daten in ein einfaches TCP/IP umgewandelt und so verschlüsselt an der Firewall vorbeigeleitet. Im Ziel-Netzwerk werden die Daten wieder entpackt und für den OPC Server bereitgestellt. Diese Lösung kann das DCOM ersetzen und ist somit eine Alternative zu Ihrer DCOM Verschlüsselung. Sollten Sie bereits OPC UA nutzen, so ist Tunneling nicht mehr notwendig.

Weitere Informationen

In unseren Schritt für Schritt Anleitungen finden Sie alles, was Sie über die Anbindung Ihrer Cloud-Alternative im OPC Router wissen müssen.

OPC UA steht für Open Platform Communications Unified Architecture und ist mit unter den wichtigsten Kommunikationsstandards im IoT. OPC UA ermöglicht einen standardisierten Zugriff auf Maschinen, Geräte und andere Systeme. In unserem Beitrag: „Was ist OPC UA?“ erfahren Sie alles, was sie über OPC UA wissen müssen.

Das OPC UA Client Plug-in des OPC Router kann Daten aus OPC Servern lesen und schreiben. Somit ermöglicht es eine Koppelung von verschiedensten Systemen mit den wichtigen Daten. Sehen Sie sich an, ob das OPC UA Client Plug-in für Ihren Anwendungsfall das Richtige ist.

Eine OPC Server mit vorhandenen Sicherheitsvorkehrungen und ohne DCOM? Sehen Sie sich den Kepware OPC Server genauer an. Er agiert mit eigenen Sicherheitssystemen und bietet eine Alternative für Ihre OPC Daten.